Ziel ist es getrennte Netzwerke für die unterschiedliche Geräte zur Verfügung zu stellen. Es soll ein Netzwerk für die Familie mit Zugriff auf die Synology NAS, Drucker und untereinander geben. Dann solle es ein Gastnetz geben, welches kein Zugriff auf das Familiennetzwerk hat, aber im Internet surfen darf. Weiterhin soll es ein Smarthome Netz ohne Zugriff aufs Internet und auf die anderen Netzwerke geben. Zu aller letzt gibt es noch ein Netzwerk für Magenta TV (T-Home Eintertain). Das Netz hat Zugang zum Internet und zu keinem anderen Netz.

Jetzt kann man die 4 Netzte (Familie, Gast, Smarthome u. TV) physikalisch voneinander trennen. D.h. man benötigt für jedes Netzwerk eigene Netzwerkkomponenten wie Switches und jeweils eine eigene Verkabelung. Das ist teuer und aufwändig.

Es ist aber möglich ein physikalisches LAN durch VLANs logisch in verschiedene Netzwerke zu trennen. D.h. sehr vereinfacht dargestellt, es können verschiedene Netzwerke per VLAN über eine physikalisches Netzwerk geleitet werden. Um VLANs abzubilden sind Switches die VLAN fähig sind notwendig. Zusätzlich zu den VLAN fähigen Switches habe ich noch VLAN fähige WLAN Accesspoints und ein VLAN fähiges Security Gateway.

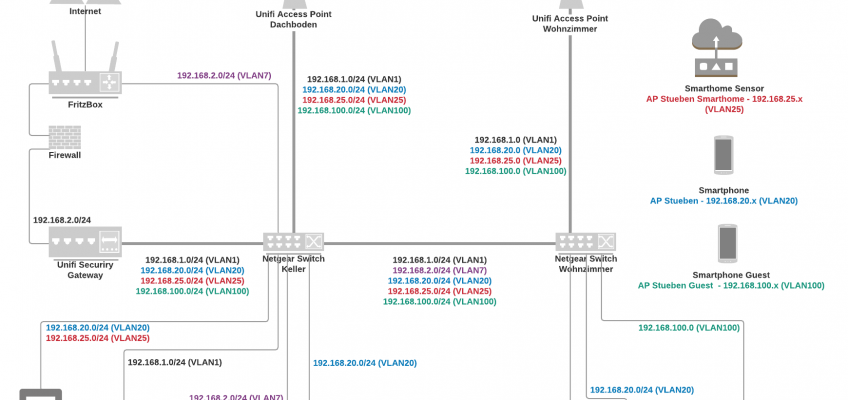

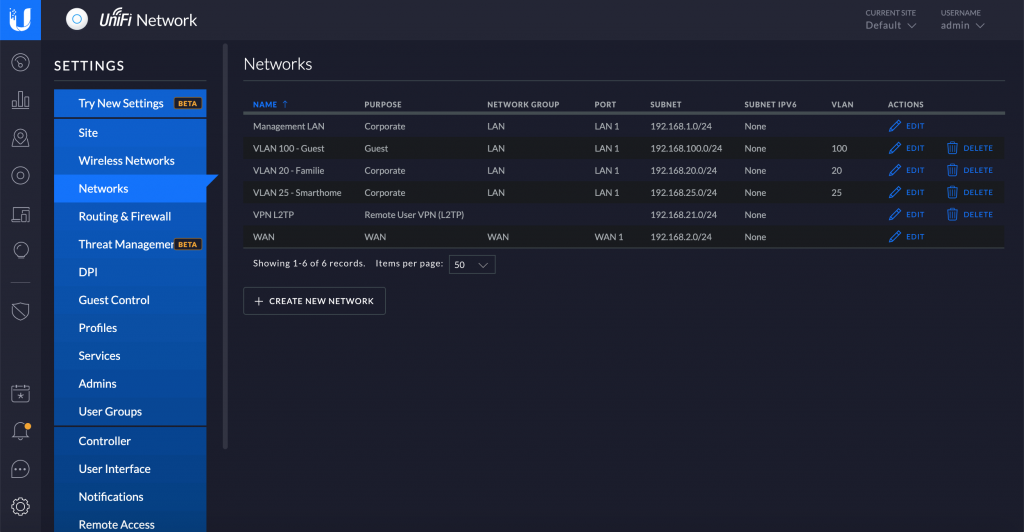

Mein Netzwerk soll folgendermaßen aussehen:

| Netzwerk | VLAN | WLAN | Beschreibung |

|---|---|---|---|

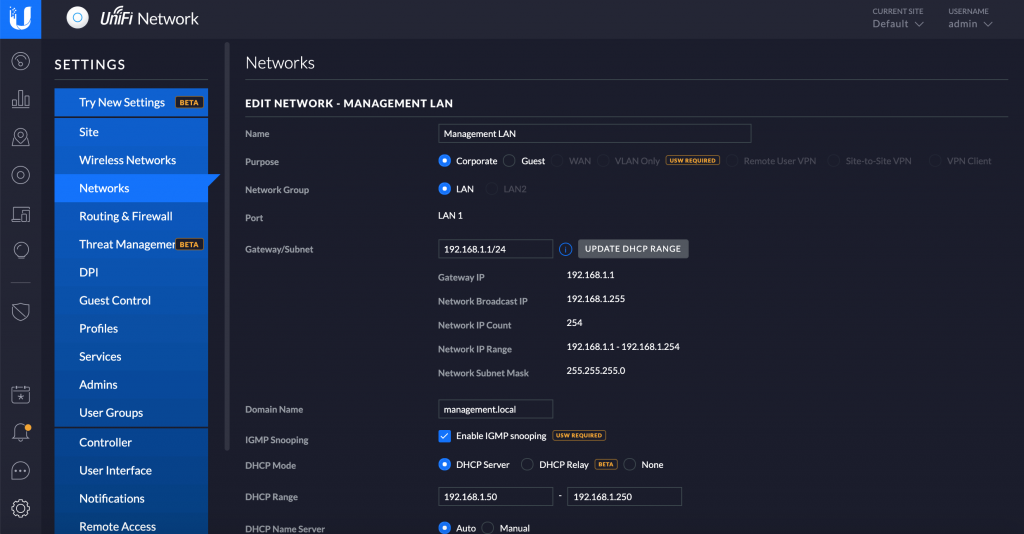

| 192.168.1.0/24 | (VLAN 1) | Managed Network für die Netzwerkkomponenten | |

| 192.168.7.0/24 | VLAN 7 | Magenta TV | |

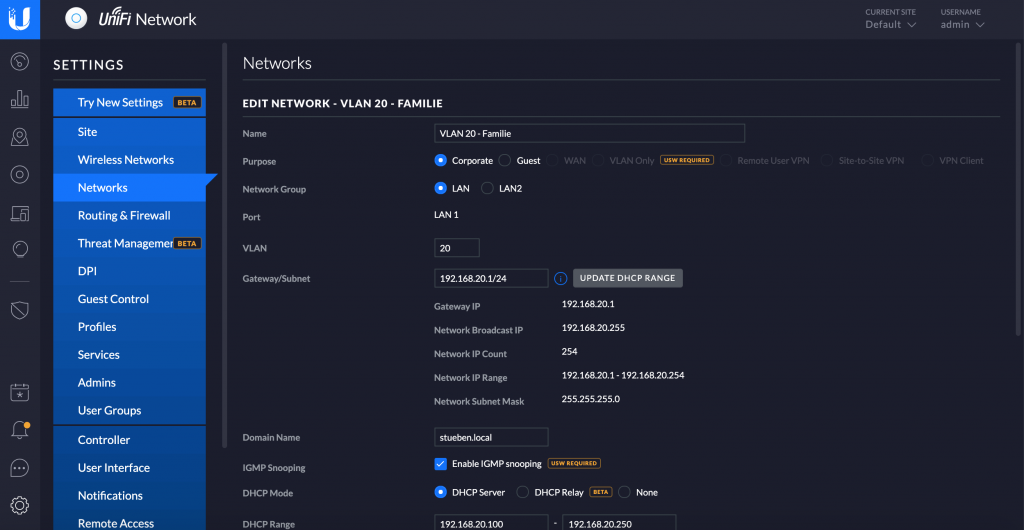

| 192.168.20.0/24 | VLAN 20 | AP Stueben und AP Stueben Hotspot | Familiennetzwerk |

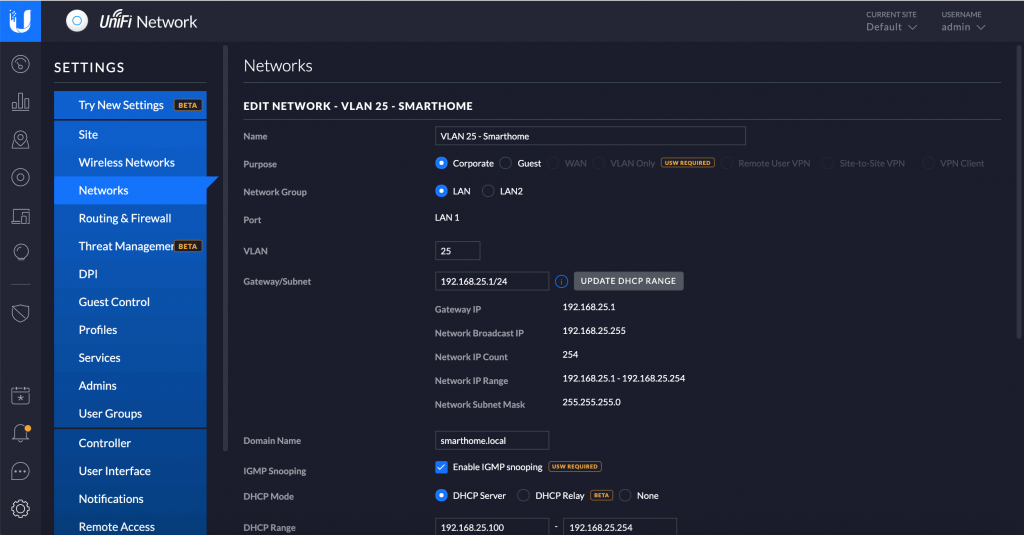

| 192.168.25.0/24 | VLAN 25 | AP Stueben Smarthome | Smarthome Netzwerk |

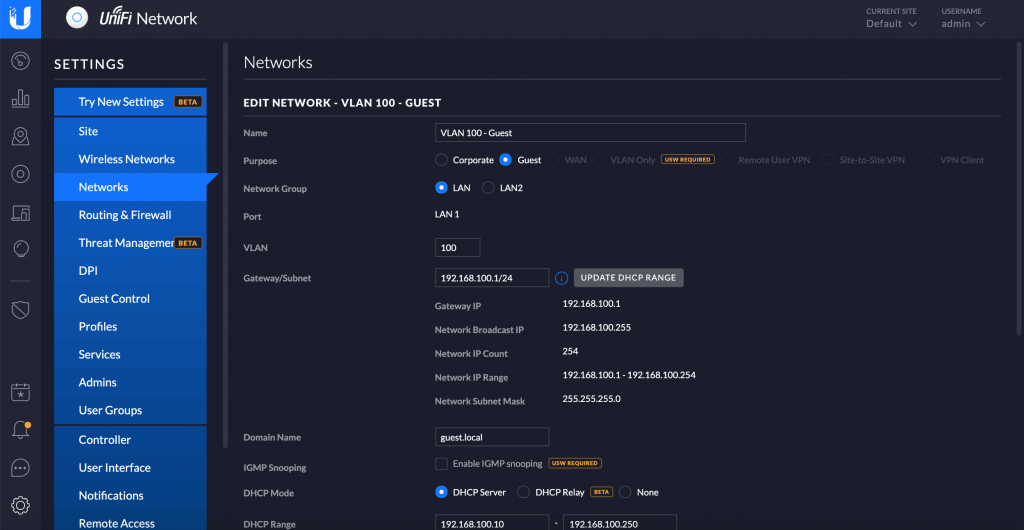

| 192.168.100.0/24 | VLAN 100 | AP Stueben Guest | Gästenetzwerk |

Im Einsatz habe ich eine Fritzbox als Intertnetrouter (WLAN ist deaktiviert), ein Unifi Security Gateway als Firewall und um die Netze in VLANs voneinander zu trennen. Dann habe ich noch zwei Unifi WLAN Accespoints die auch VLAN unterstützen, sowie zwei VLAN fähige Netgear Switches.

Statt dem Unifi Security Gateway kann man alternativ auch die 4 LAN Anschlüsse der Fritzbox jeweils direkt mit jeweils einem Port des Netgear Switches verbinden und jedem Switch Port ein VLAN zuweisen. Die zweite Alternative wäre einen Raspberry PI für die Aufgabe eines Security GW zu verwenden.

Bei der Fritzbox Lösung oben sind gleich 4 Ports auf dem Switch belegt. Ich habe diesen Weg aber trotzdem für das Magenta TV VLAN 7 gewählt, da Magenta TV über das Unifi Security Gateway immer nach 10 Sekunden hängt.

| Netzwerkkomponente | IP Adresse | Aufgabe |

|---|---|---|

| Fritzbox 7490 | 192.168.2.1 | Internetrouter und VoIP Telefonie (WLAN ist deaktiviert) |

| Netgear GS108Ev3 – Keller | 192.168.1.50 | Manages Switches mit VLAN und IGMPv3 für IP TV (Magenta TV) im Keller |

| Netgear GS108Ev3 – Wohnzimmer | 192.168.1.51 | Manages Switches mit VLAN und IGMPv3 für IP TV (Magenta TV) im Wohnzimmer |

| Unifi AP AC LR – Wohnzimmer | 192.168.1.40 | WLAN Accesspoints mit VLAN Support im Wohnzimmer |

| Unifi AP AC LR – Dachboden | 192.168.1.41 | WLAN Accesspoints mit VLAN Support auf dem Dachboden |

| Unifi Security GW | 192.168.2.2 (WAN Port) 192.168.1.1 192.168.20.1 192.168.25.1 192.168.100.1 | Security Gateway als Firewall und um die physikalische Netze in VLANs aufzugliedern |

| Unifi Controller | 192.168.1.2 | Raspberry PI mit der Unifi Contoller Software zum managen der Unifi Geräte |

Die Zielnetzwerkarchitektur wie ganz oben beschrieben grafisch dargestellt.

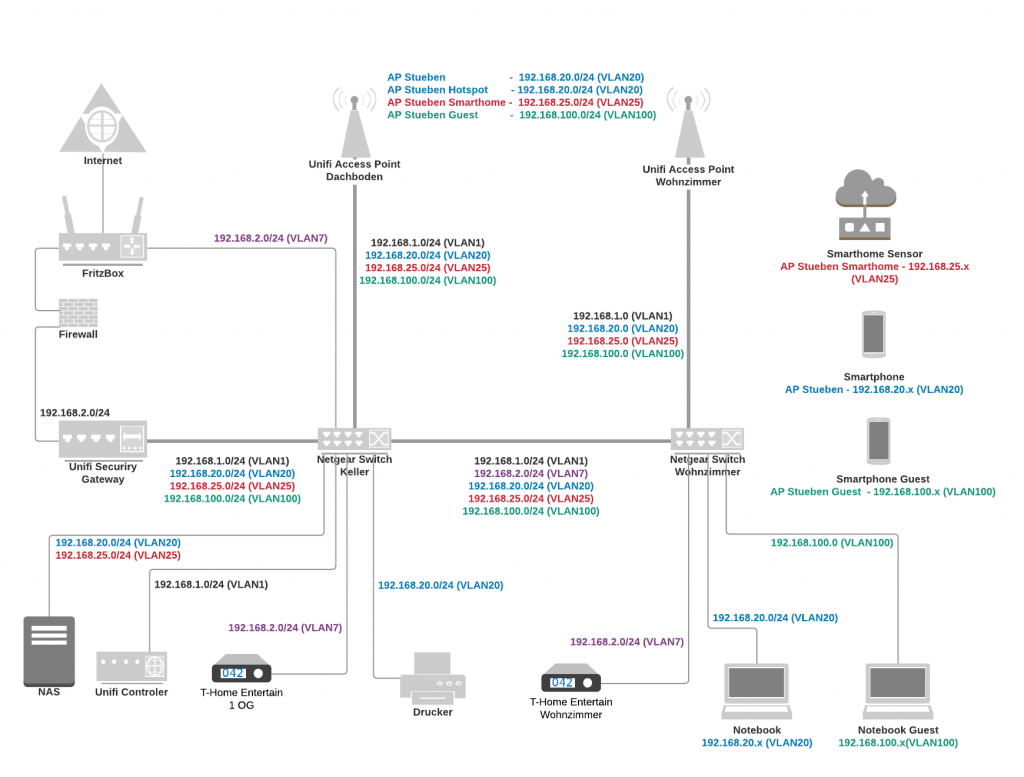

Nun geht es an das konfigurieren. Auf der Fritzbox 7490 ist das Netzwerk auf 192.168.2.0 mit Netmask 255.255.255.0 einzurichten. Dafür gehe auf der Fritzbox auf Heimnetzwerk -> Netzwerk -> Netzwerkeinstelleung und wähle IPv4 Adressen aus.

Wichtig, wenn Du Unifi Geräte nutzt, wähle ein Netzwerkbereich ungleich 192.168.1.0 aus. Das macht die Konfiguration sehr viel einfacher!

Als nächstes ist das Unifi Security Gateway mit der Fritzbox über den WAN Port und der LAN Port mit dem ersten Switch zu verbinden. Da auf der Fritzbox und das Unifi Security jeweils NAT aktiviert ist, findet ein doppeltes NAT statt. Wie das zu verhindern ist, kannst Du hier lesen.

Jetzt ist das Security Gateway zu konfigurieren. Dafür muss der Unifi Controller installiert sein.

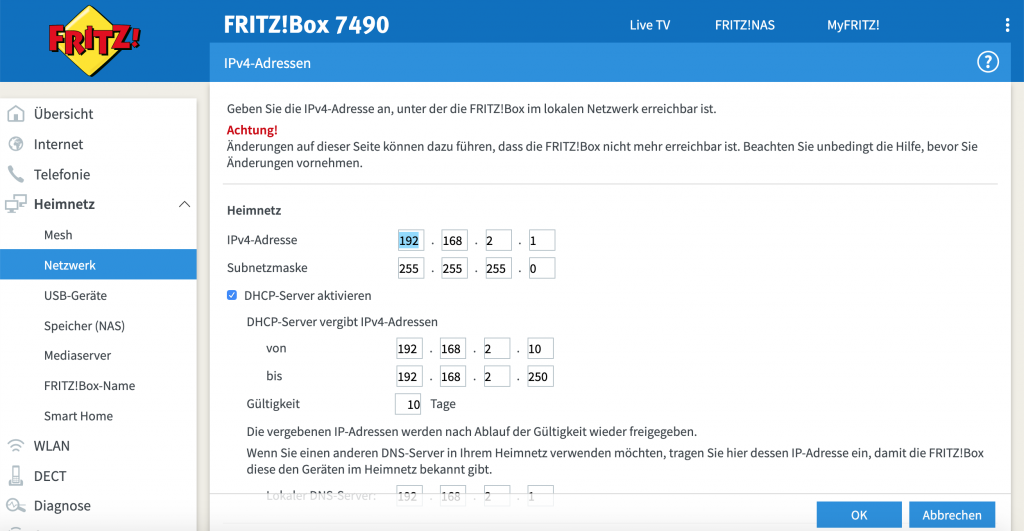

Auf dem Unifi Security Gateway sind die VLANS und WLANs einzurichten. Das Unifi Security GW hat jeweils für jedes VLAN eine eigene IP Adresse (siehe Tabelle oben).

Die Konfiguration kann den Screenshots entnommen werden und ist dank des Unifi Controllers nicht weiter kompliziert.

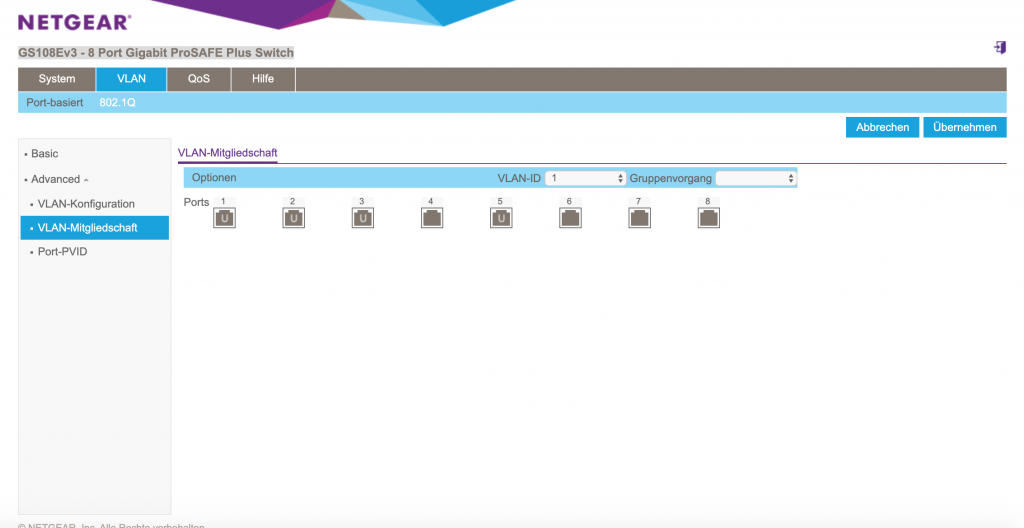

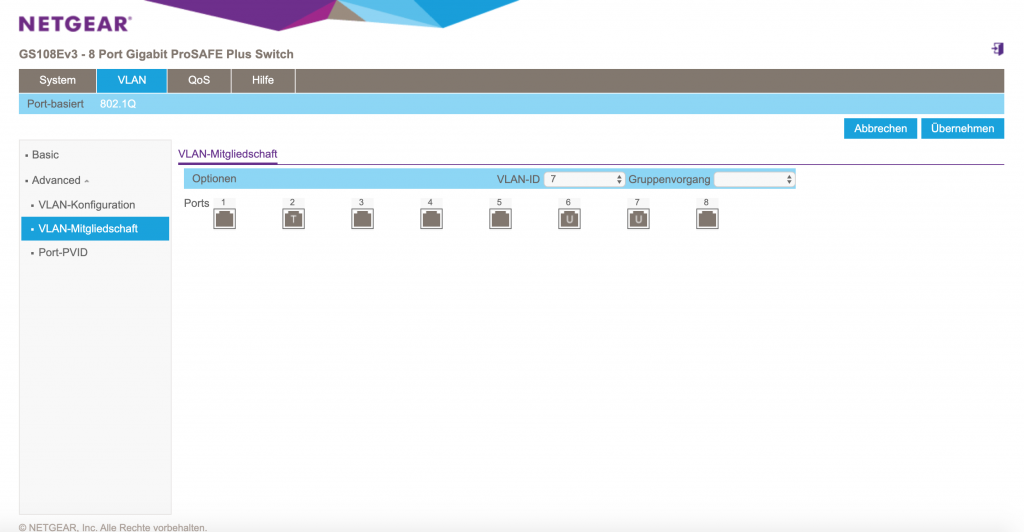

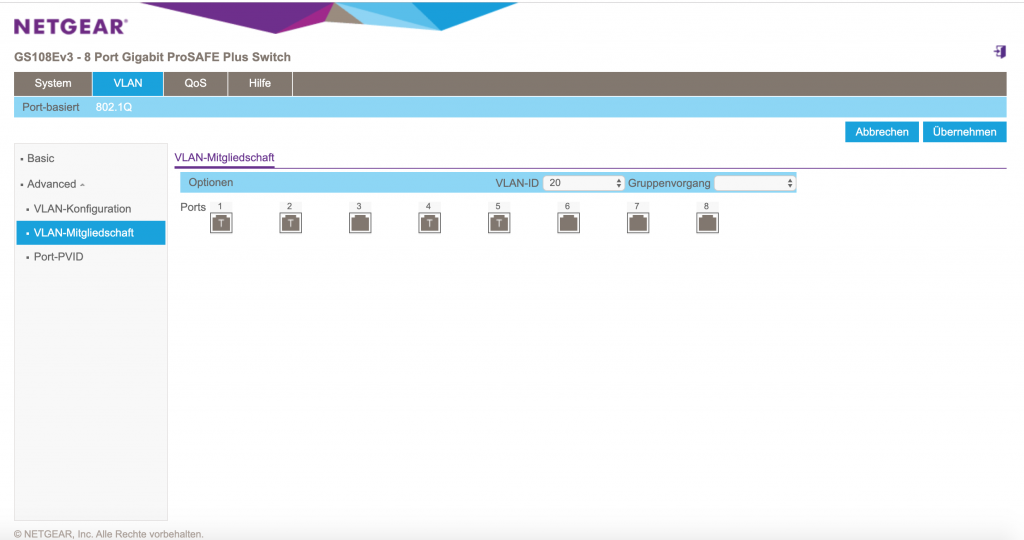

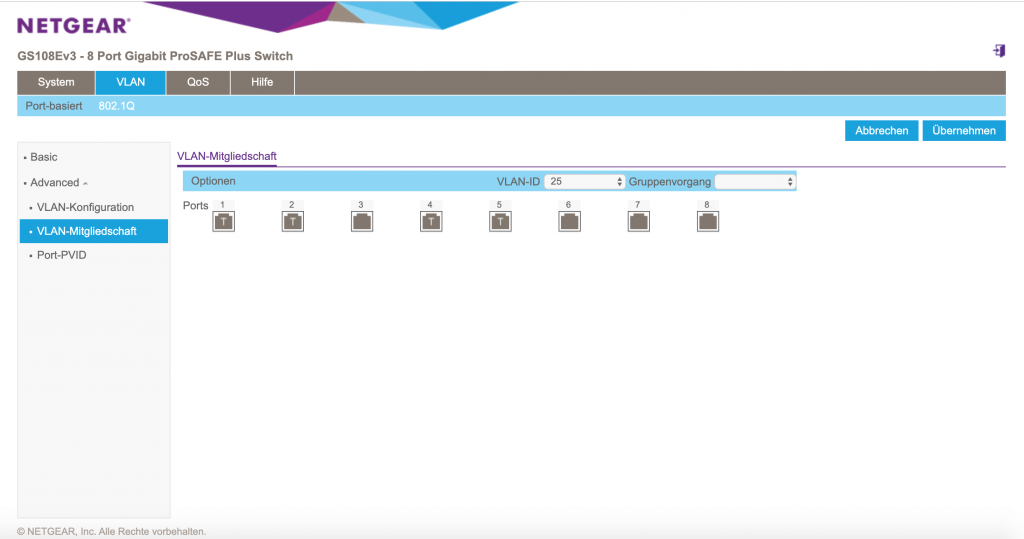

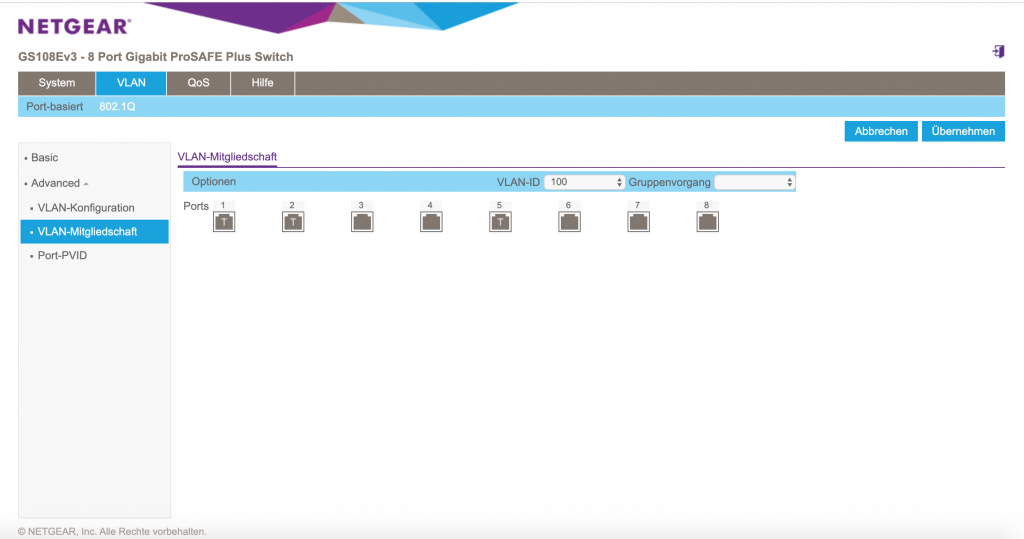

Jetzt müssen die Netgear Switches konfiguriert werden. Dieses ist leider nicht so komfortable wie bei den Unifi Geräten. Dafür sind Switches sehr viel günstiger. Die Switches haben wie auch die anderen Netzwerkkomponenten mit Ausnahme der Fritzbox eine IP Adresse aus dem Managed Netz 192.168.1.0. Das VLAN ist unter dem Menüpunkt VLAN -> 802.1Q und Advanced zu konfigurieren. Es sind die Punkte VLAN-Konfiguration, VLAN-Mitgliedschaft und VLAN-PVID zu mit den Werten der Tabelle unten zu pflegen. In der Tabelle steht U für unttaged und T für Tagged. Für das Unifi Managed Network könnte man theoretisch auch immer Tagged für VLAN1 setzen. Mir wurde aber von einem Netzwerkadministrator geraten hier Untagged einzutragen, auch wenn es anderes ginge.

Kurze Erklärung der Unterschied zwischen Tagged und Untagged. Ein VLAN-Tag ist eine Erweiterung des Ethernet-Headers um eine VLAN-ID zur Erkennung des VLANs.

Ein Switch-Port, an dem ein nicht VLAN-fähiges Endgerät angeschlossen ist, muss ungetagged konfiguriert werden, damit keine Frames mit VLAN-Tag an das Endgerät gesendet werden. Der Switch entfernt dann vor dem Senden das Tag und versieht im Gegenzug Frames, die vom Endgerät eingehen, beim Empfang mit dem entsprechenden Tag. Der Grund für diese Konfiguration ist, dass die allermeisten Endgeräte kein VLAN unterstützen.

Ein Switch-Port, an dem ein VLAN-fähiges Endgerät angeschlossen ist, muss tagged konfiguriert werden. In meinem Fall ist das z.B. die NAS, die Switches und das Unifi Security Gateway.

Die PVID ist die VLAN-ID, die ein Port eingehenden Datenpaketen ohne VLAN-Tag (unttaged) zuweist.

Netgear Switch Keller:

| Port | VLAN1 | VLAN7 | VLAN20 | VLAN25 | VLAN100 | PVID | Beschreibung |

|---|---|---|---|---|---|---|---|

| 1 | U | T | T | T | 1 | Unifi Security GW | |

| 2 | U | T | T | T | T | 1 | Switch Wohnzimmer |

| 3 | U | 1 | Unifi Conroller | ||||

| 4 | T | T | 20 | NAS | |||

| 5 | U | T | T | T | 1 | Unifi WLAN AP Dachboden | |

| 6 | U | 7 | Fritzbox LAN Port 2 für Magenta TV | ||||

| 7 | U | 7 | Magenta TV 1. OG |

Die nachfolgenden Screenshots zeigen die Konfiguration, der obigen Tabelle.

Netgear Switch Wohnzimmer:

| Port | VLAN1 | VLAN7 | VLAN20 | VLAN25 | VLAN100 | PVID | Beschreibung |

|---|---|---|---|---|---|---|---|

| 1 | U | T | T | T | T | 1 | Switch Keller |

| 2 | U | T | T | T | 1 | Unifi WLAN AP Wohnzimmer | |

| 3 | U | 7 | Magenta TV Wohnzimmer | ||||

| 4 | U | 20 | Notebook | ||||

| 5 | U | 100 | Notebook Guest |

Analog zu der Konfiguration des Keller Netgear Switches ist die Konfiguration des Wohnzimmer Switches vorzunehmen.

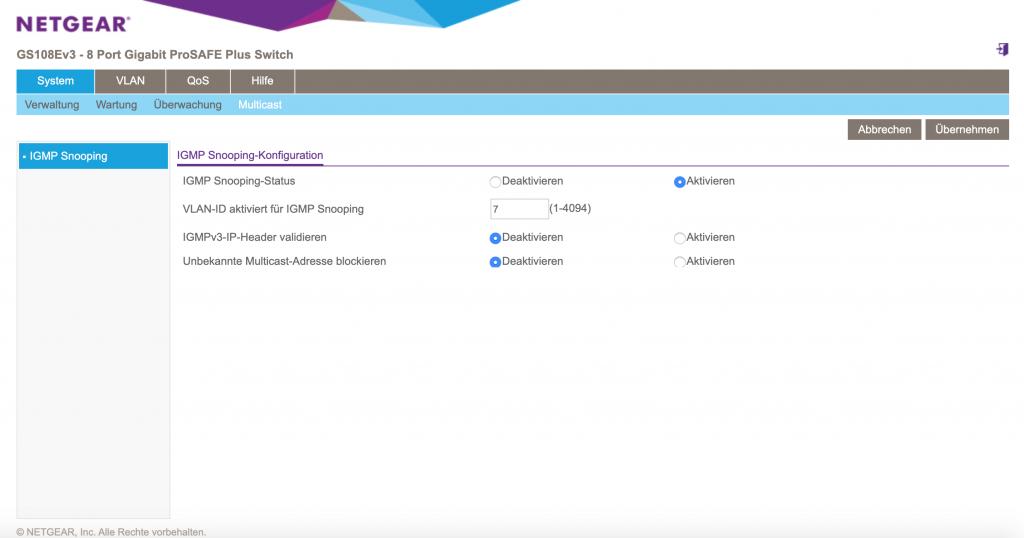

Jetzt ist noch für Magenta TV auf den Switches IGMP Snooping zu aktivieren und das VLAN 7 einzutragen

Detlef Hachfeld

Hallo Stübi,

ist das Magenta TV ein Media Receiver?

Ich habe mächtig Probleme diese in meinem UNiFi Netzwerk zum laufen zu bringen. Das Bild bleibt sofort stehen.

Das scheint ja etwas mit dem IGMP Snooping zu tun zu haben, welchen wohl irgendwie nicht funktionieren soll, wenn das USG hinter einer Fritzbox hängt.

Hast du dort irgendwelche besonderen Einstellungen durchgeführt?

Stübi

Das gleiche Problem hatte ich auch. Aus diesem Grund hängen die Media Receiver über die Switches in einem eigenem VLAN direkt an der Fritzbox.

Detlef Hachfeld

Vielen Dank für die schnelle Antwort!

Das VLAN ist über den Switch => USG => Fritzbox geführt?

Was muss ich dazu am USG einstellen? Ist Das VLAN 7 frei gewählt?

Ein Ratschlag dazu wäre prima 🙂

Stübi

Schaue dir mein Bild dazu ein. Das VLAN geht nicht über die USG. Anders habe ich es nicht hinbekommen.

Sascha Brode

Hallo wie bekomme ich es hin mit Fritz direkt in einen unifi 8 Switch von dort dann ein Port auf USG einen auf Cloudkey und einen ap und ein Kabel direkt zum entertain?

Würde es gehen wenn ich manage lan Standard lasse,

Dann ein lan anlege mit vlan7 auf Port 4 der geht direkt zum entertain.

Wie würde in etwa das aussehen des n der konfig das der uplink von Port 1 der fritzbox kommend auf Port 4 nur vlan7 nutzt und dann ein normales Netz auf vlan 20 bekomme für das lan auf Port 5,6 auf Port 8 den ap mit vlan 20 und gastnetz.

Den uplink der fift auf Port 1 switch oder erst auf USG?

Detlef Hachfeld

Danke!

Ich habe den Receiver direkt ohne Switch direkt an di FB angeschlossen.

Vielleicht gibt es ja irgendwann jemanden, der eine Idde über das USG hinter einer Fritzbox zum laufen bekommt.

Bis dahin…

JonnyCut

Moin Zusammen,

zum Thema Magenta TV und Unifi:

Kurze Erklärung:

MagTV läuft die ersten 10 Sekunden per Unicast und wechselt danach auf Multicast. Wenn das Bild also nach 10 Sek. stehen bleibt, hat euer Netz ein Problem mit Multicast bzw. IGMP Snooping.

Leider kann man die nötigen Einstellungen für das IGMP Snooping nur über das CLI auf den Unifigeräten vornehmen (also via SSH), diese sind dann wiederum aber nicht bootresistent.

Nach langem fummeln habe ich bei mir folgendes gemacht:

1. IGMP Snooping im Controller für die jeweiligen VLANS aktivieren

2. Auf dem Controller muss unter ../sites/default eine Datei namens config.properties erstellt werden.

Diese Datei muss folgende Zeile enthalten:

config.system_cfg.1=switch.igmp.header_checking=false

IGMP Snooping verwendet ein sog. Header checking, um fehlerhafte Pakete zu identifizieren und die Streams entsprechend zu sortieren. Ist das aktiviert, kommt es bei MagTV zu dem beschrieben Verhalten. Warum genau konnte ich noch nicht rausfinden.

Wenn eure Unifi Geräte starten, laden sie automatisch die config.properties, hier wird nun auf allen Geräten das HeaderChecking deaktiviert.

3. Auf eventuell eingesetzten Netgearswitches muss auch das IGMP Snooping aktiviert werden.

Unter IGMP Snooping configuration muss ebenfalls „validate IGMP IP Header deaktiviert werden.

Danach muss IGMP Snooping einmal Pro Port aktiviert werden, (IGMP Snooping Interface Configuration).

Hier ist es wichtig, dass der „Fast Leave Admin Mode“ auf disabled steht.

Die Einstellung sorgt dafür, dass der jeweilige Port aus der Multicastgruppe entfernt wird, wenn eine groupo leave message eingeht. Wenn aber bspw. an dem Port ein weiterer Switch hängt, kann es natürlich sein, dass ein weiteres Gerät den Stream weiterhin benötigt. Daher sollte diese Einstellung nur bei Port aktiviert sein, hinter denen ein Endgerät hängt.

Unter IGMP VLAN Configuration sollte der Fast Leave Admin Mode ebenfalls nochmal disabled werden.

Bei Entertain klappte es hier noch, mit der Umstellung auf MagTV kamen aber die Aussetzer zurück.

Daher einfach den Mode komplett deaktivieren.

tl;dr

1. ../sites/default eine Datei namens config.properties mit der Zeile config.system_cfg.1=switch.igmp.header_checking=false erstellen

2. IGMP Snooping im Controller aktivieren (per VLAN und per Netz)

3. Netgear -> IGMP Snooping Configuration aktivieren und die Header Validation deaktivieren.

4. Netgear -> Das Snooping auf den benötigten Ports aktivieren (überall wo MC Streams laufen müssen)

5. Fast Leave Admin Mode per VLAN und per Port deaktivieren

6. Alle Devices Rebooten

Das einzige was jetzt noch stören könnte wäre das USG, das habe ich nicht im Einsatz. Könnte mir hier vorstellen, dass das doppelte NAT zu Problemen führt. Ich würde das sowieso ausschalten, da es zu unnötiger Last auf dem USG führt.

Ich hoffe, dass die Anleitung hilft!

Detlef Hachfeld

Hallo zusammen,

Vielen Dank für die Ausführungen!

Ich habe einen USW-16-PoE Gen2, bei diesem scheint sich IGMP anders zu verhalten.

https://community.ui.com/questions/New-switch-USW-24-POE-Gen2-destroys-IGMP/7364ebe5-35c7-4eaa-9334-71d12eab2e69

Im Moment habe ich den Receiver per VLAN 7 über den Unifi Switch mit der Fritzbox verbunden und das IGMP Snooping deaktiviert.

Seit der Umschaltung (gestern) funktioniert es, hoffentlich bleibt es so 🙂

Viele Grüße

Detlef

JonnyCut

Hi Detlef,

okay, da kann ich leider nichts zu sagen.

Aber dein Setup funktioniert, weil der Switch die Multicastpakete an alle angeschlossenen Ports weiterleitet.

Also genau das tut, was IGMP Snooping verhindern soll… das Netz mit den MC Paketen fluten.

Eigentlich müsstest du das auch daran sehen, dass sobald ein MC Stream läuft, alle angeschlossenen Ports blinken.

Vielleicht schafft Unifi es ja tatsächlich das Problem mit der neuen Firmware zu lösen.

Warten wir mal ab!

Stübi

Hallo JonnyCut,

schade, mit den Netgear Swichtes funktioniert es bei mir nicht. Ich habe auf dem Unifi Controller für das VLAN7 wo die Magenta Receiver hängen „Enable IGMP snooping“ aktiviert und auf den Netgear Swichtes „IGMPv3-IP-Header validieren“ deaktiviert. Damit müsste ich ja eigentlich die Konfiguration von Dir analog für die Netgear Switches umgesetzt haben. Hast Du noch eine Idee was ich tun kann?

VG

Thorsten

JonnyCut

Hi.

Hast du denn die header validation mit der config.properties auf den Unifi Komponenten rausgenommen?

Ansonsten schauen, dass der FastLeave Admin mode auf dem Netgear auf dem Port und auf dem VLAN deaktiviert ist.

Um die Unifi Komponenten auszuschließen, kannst du erstmal das IGMP Snooping auf dem Netgear aus lassen. Wenn es streikt, liegt der Fehler bei Unifi, wenn es dann läuft, musst du nochmal beim Netgear schauen!

JonnyCut

Nachtrag:

@Stübi:

Danke für den Blog! Macht Spaß hier zu lesen! 🙂

vitala

Hi Stübi,

Ich hab die gleiche Konfig. Sobald ich das doppelte NAT deaktiviere, komme ich mit meinen APs und die daran angemeldete Clients nicht mehr ins WWW.

Hattest du ähnliche Probleme?

Desweiteren Versuche ich VPN über die FritzBox zu lösen, da ich kein ExposedHOSTs nutzen möchte.

Wie hast du dein VPN Einwahl gelöst?

JonnyCut

Moin.

Wenn du das doppelte NAT deaktivierst, musst du natürlich statische Routen in der Fritzbox und ggf. Im USG einrichten. Sonst fehlt „der weg“ ins Internet

Fritzbox:

Zielnetz : das Netz hinter dem USG

Gateway: die Adresse des USG im FritzBox Netz

USG:

Zielnetz: 0.0.0.0

Gateway: die Adresse der Fritzbox

Vitala

Hi Johny,

meinst du so:

destination: 0.0.0.0/1(nur 0.0.0.0 nimmt der Controller nicht an, muss als Subnet angegeben werden)

Static Route Type: Interface

Interface: WAN

Detlef Hachfeld

Moin,

per VPN mit der Fritzbox verbunden und dann leitet dich die eingetragene Route zu den Netzwerk(en) der USG. Die Route hat JonnyCut ja erklärt.

JonnyCut

@VPN:

Wenn du die VPN Einwahl über den USG laufen lassen willst (Kryptografischer Endpunkt dann nicht die FB, sondern der USG), dann musst du in der FB die entsprechenden Ports (Je nachdem, welches VPN Protokoll du nutzt) auf die IP des USG weiterleiten.

Ansonsten ist es, wie Detlef geschrieben hat.

Klaus Salzwedel

Ist es eigentlich ohne das man in der hochgebildeten Sprache Kenntnisse besitzt ein Smart Home Netzwerk aufzubauen:

USW-16-PoE Gen2, IGMP Snooping ; dem Unifi Controller für das VLAN7 wo die Magenta Receiver hängen „Enable IGMP snooping“ aktiviert und auf den Netgear Swichtes „IGMPv3-IP-Header validieren; bleibt, hat euer Netz ein Problem mit Multicast bzw. IGMP Snooping.

Leider kann man die nötigen Einstellungen für das IGMP Snooping nur über das CLI auf den Unifigeräten vornehmen (also via SSH), diese sind dann wiederum aber nicht bootresistent.

tl;dr

../sites/default eine Datei namens config.properties mit der Zeile config.system_cfg.1=switch.igmp.header_checking=false erstellen

IGMP Snooping im Controller aktivieren (per VLAN und per Netz)

Netgear -> IGMP Snooping Configuration aktivieren und die Header Validation deaktivieren.

Netgear -> Das Snooping auf den benötigten Ports aktivieren (überall wo MC Streams laufen müssen)

Fast Leave Admin Mode per VLAN und per Port deaktivieren

Alle Devices Rebooten

Das einzige was jetzt noch stören könnte wäre das USG, das habe ich nicht im Einsatz. Könnte mir hier vorstellen, dass das doppelte NAT zu Problemen führt. Ich würde das sowieso ausschalten, da es zu unnötiger Last auf dem USG führt.

USW.